- Was sind die häufigsten Ursachen für den Verlust oder das Versagen von .ETL?

- Wie stellt man verlorene Dateien .ETL her?

- Programme zum Wiederherstellen von .ETL Dateien

- So öffnen Sie Ihre Datei .ETL

Eine ETL-Datei ist eine Protokolldatei, die von Microsoft Tracelog erstellt wurde. Dieses Programm erstellt Protokolle unter Verwendung der Ereignisse aus dem Kernel in Microsoft-Betriebssystemen. Es enthält Ablaufverfolgungsmeldungen, die während Ablaufverfolgungssitzungen generiert wurden, z. B. Plattenzugriffe oder Seitenfehler. ETL-Dateien werden zum Protokollieren von Hochfrequenzereignissen verwendet, während die Leistung eines Betriebssystems verfolgt wird.

Was sind die häufigsten Ursachen für den Verlust oder das Versagen von .ETL-Dateien?

Die häufigsten Ursachen für den Verlust oder das Versagen von .ETL-Dateien können folgende sein:

- Hardwarefehler: Wenn die Festplatte oder das Speichermedium, auf dem die .ETL-Dateien gespeichert sind, beschädigt oder fehlerhaft ist, kann dies zum Verlust oder Versagen der Dateien führen.

- Softwarefehler: Ein Fehler in der Software, die die .ETL-Dateien erstellt oder verwendet, kann dazu führen, dass die Dateien beschädigt werden oder nicht korrekt funktionieren.

- Stromausfall: Ein plötzlicher Stromausfall während des Schreibvorgangs von .ETL-Dateien kann dazu führen, dass die Dateien unvollständig oder beschädigt sind.

- Viren oder Malware: Schadsoftware kann .ETL-Dateien infizieren oder beschädigen, was zu ihrem Verlust oder Versagen führen kann.

- Fehlende oder beschädigte Dateisysteme: Wenn das Dateisystem, das die .ETL-Dateien enthält, beschädigt oder fehlerhaft ist, können die Dateien nicht korrekt gelesen oder geschrieben werden.

- Menschliches Versagen: Versehentliches Löschen, Überschreiben oder Umbenennen von .ETL-Dateien durch Benutzer kann zu ihrem Verlust oder Versagen führen.

Es ist wichtig, regelmäßige Backups der .ETL-Dateien durchzuführen und sicherzustellen, dass geeignete Sicherheitsmaßnahmen ergriffen werden, um ihre Integrität und Verfügbarkeit zu gewährleisten.

Wie stellt man verlorene Dateien .ETL her?

Während des Betriebs eines Computers, Laptops oder anderer stationärer und mobiler Geräte treten trotz regelmäßiger Updates und Reinigung Fehler, Einfrierungen, Hardware- oder Systemausfälle auf. Infolgedessen kann eine wichtige .ETL-Datei gelöscht werden.

Wie kann ich Dateien und Ordner wiederherstellen, nachdem ich sie im Papierkorb gelöscht?

Nicht in allen Fällen besteht die einzige Möglichkeit, eine .ETL-Datei neu wiederherzustellen.

Verwenden Sie Programme zum Wiederherstellen von .ETL Dateien nach absichtlichem oder versehentlichem Löschen, Formatieren des Speichers oder der Speicherkarte des Geräts, Virusinfektion, Absturz oder Löschen des Speichers wiederherzustellen.

Programme zum Wiederherstellen von .ETL Dateien

Auf der Suche nach Möglichkeiten zur Wiederherstellung von Dateien?

Verwenden Sie Hetman Partition Recovery, wenn Dateien gelöscht werden und diese nicht mehr mit Standard-Systemtools wiederhergestellt werden können.

Dazu machen Sie Folgendes:

-

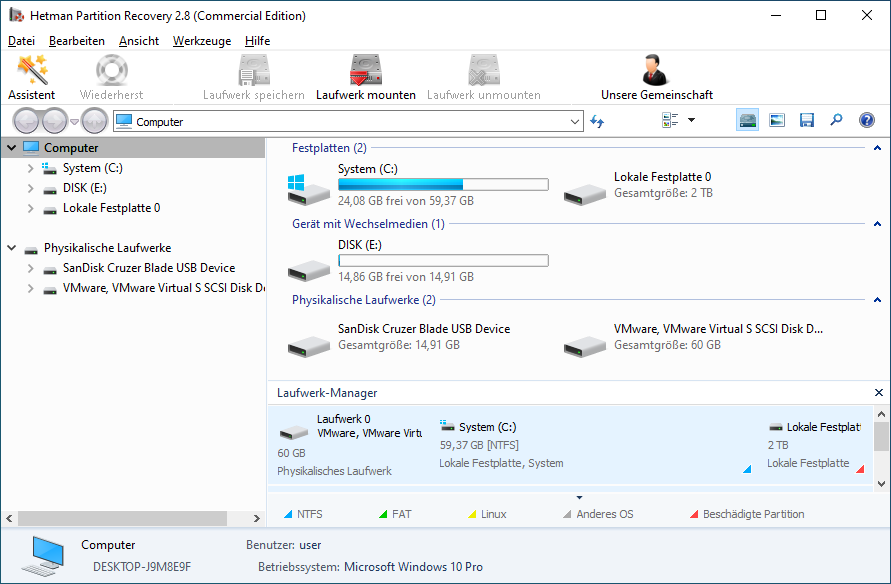

Laden Sie das Programm herunter, installieren Sie es und führen Sie es aus.

-

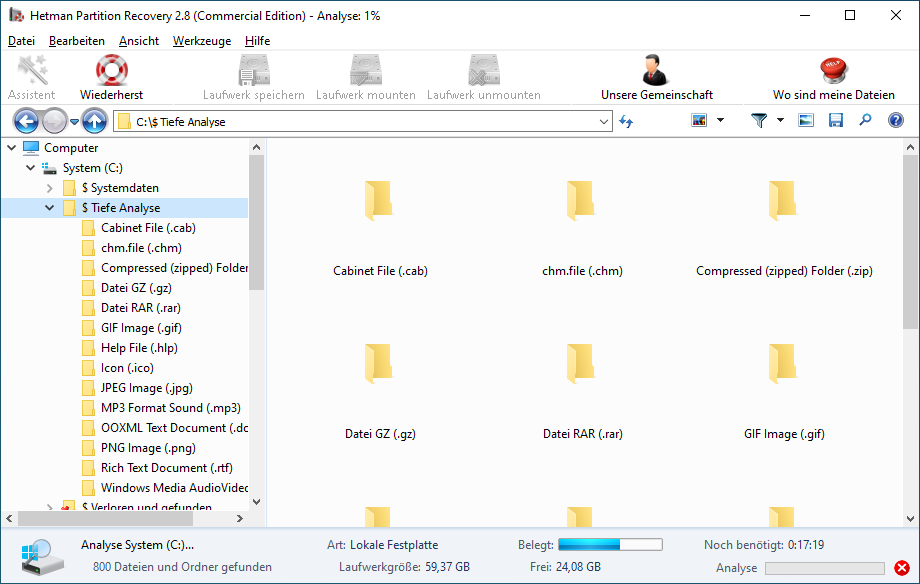

Das Programm scannt automatisch den Computer und zeigt alle angeschlossenen Festplatten und Wechselmedien sowie die physischen und lokalen Laufwerke an.

-

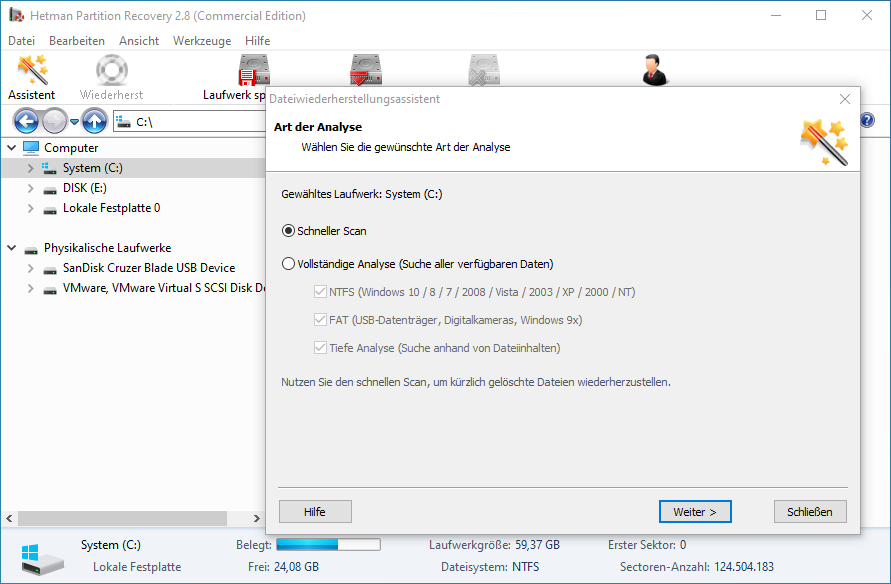

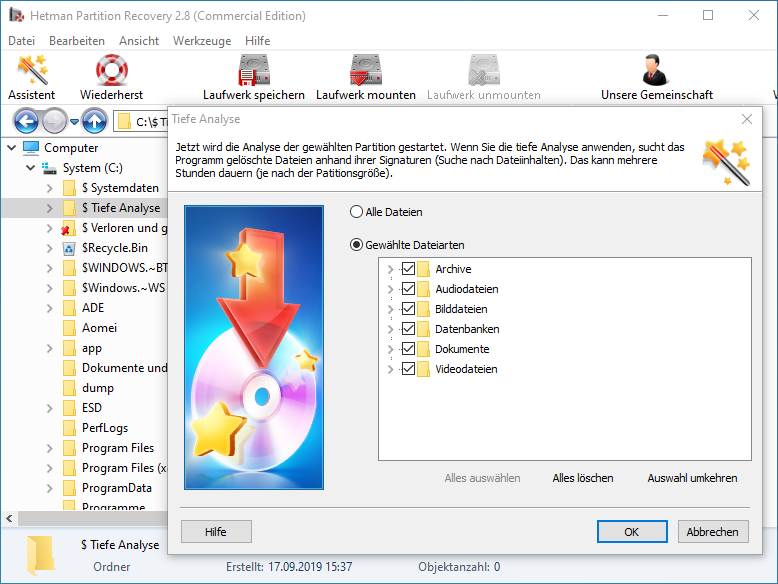

Doppelklicken Sie auf das Laufwerk, von dem Sie Dateien wiederherstellen möchten, und wählen Sie die Art der Analyse aus.

-

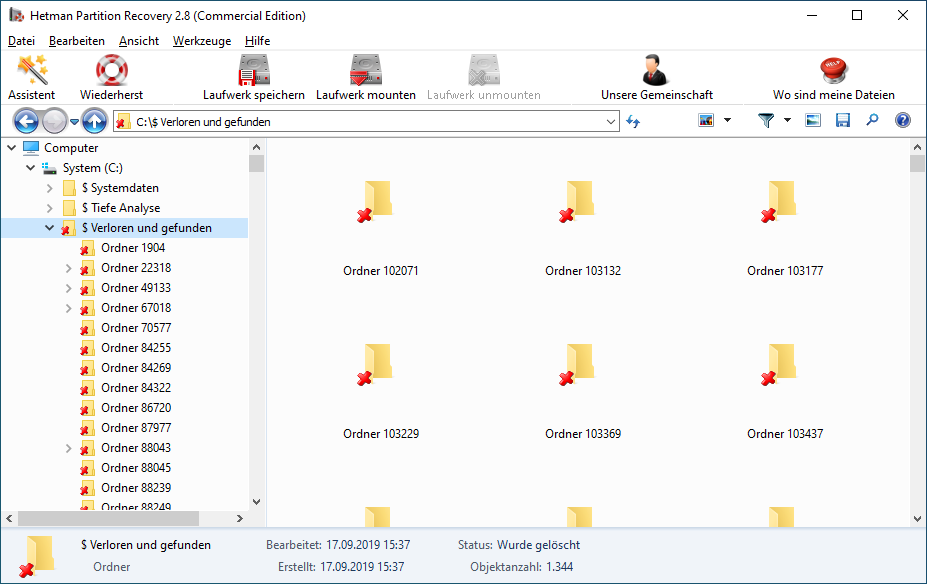

Nach Abschluss des Scanvorgangs werden Ihnen Dateien zur Wiederherstellung bereitgestellt.

-

Um die gewünschte Datei zu finden, navigieren Sie zu dem Ordner in der Programmoberfläche, aus dem sie gelöscht wurde. Oder rufen Sie den Ordner «Tiefe Analyse» auf und wählen Sie Ihren Dateityp aus.

-

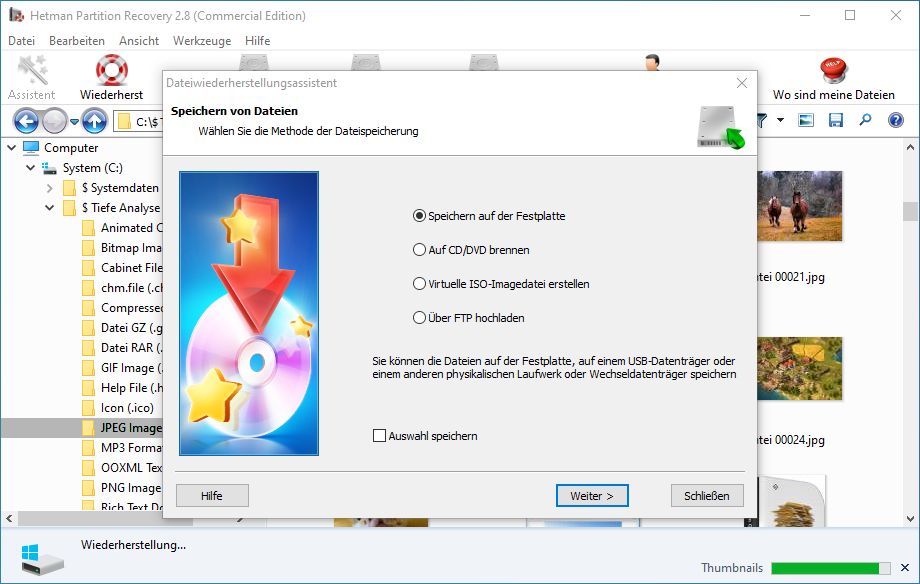

Wählen Sie die erforderlichen Dateien aus und klicken Sie auf die Schaltfläche «Wiederherstellen».

-

Wählen Sie eine der vorgeschlagenen Methoden zum Speichern und Wiederherstellen von Dateien.

So öffnen Sie Ihre Datei .ETL?

Auf der Suche nach Möglichkeiten zur So öffnen Sie Ihre Datei microsoft Event Trace Log File?

Programme, die .ETL Dateien öffnen können

| Windows |

|---|

|

|

|

|

|

|

Weitere Informationen

-

Dateityp: Microsoft Event Trace Log File

-

Dateierweiterung: .ETL

-

Entwickler: Microsoft

-

Kategorie: Systemdateien

-

Format: Binary